Nội dung chính

Chào anh em hiện nay tình trạng máy tính nhiễm virut hiện nay rất phổ biến và là vấn đề đau đầu với các chuyên gia bảo mật cũng như người dùng máy tính khi bị mã hóa mất hết dữ liệu và hầu như các trường hợp bị mã hóa khả năng khôi phục lại được cũng là may rủi vì có tool giải mã rồi còn phải có key giải mã thì may mới hy vọng có thể khôi phục dữ liệu trong ổ cứng của mình.

Hôm nay trong quá trình tìm kiếm tool giả mã dữ liệu cho khách hàng bị mã hóa mình có tìm hiểu và liệt kê và tìm được một số tool giải mã dữ liệu các bạn thử dùng và hy vọng có thể cứu lại dữ liệu cho mình nhé vì ở đây có rất nhiều tool giải mã cho các đuôi virut bị mã hóa nên tùy vào đuôi các bạn áp dụng cho từng tool khác nhau nhé.

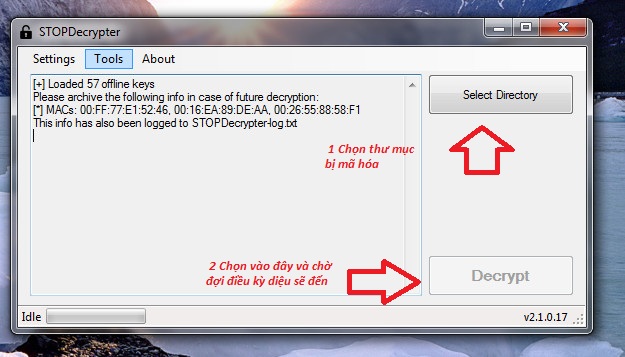

1 STOPDecrypter.exe Ver 2.xxx

Mình đã thử qua các tool giải mã khác nhau tuy nhiên theo đánh giá và dùng thử của mình thì tool này có thể giãi mã rất nhiều đuôi mã hóa khác nhau hiện tại phiên bản mới nhất đã hỗ trợ đến các đuôi bị mã hóa

Supported Extensions: .puma, .pumas, .pumax, .INFOWAIT, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .djvus, .djvur, .djvut, .pdff, .tro, .tfude, .tfudet, .tfudeq, .adobe, .adobee, .blower, .promos, .promoz, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .charck, .klope, .kropun, .charcl, .doples, .luces, .luceq, .chech, .proden, .drume, .tronas, .trosak, .grovas, .grovat, .roland, .refols, .raldug, .etols, .guvara, .browec, .norvas, .moresa, .verasto, .hrosas, .kiratos, .todarius, .roldat, .dutan, .sarut, .fedasot, .forasom, .berost, .fordan, .codnat, .codnat1, .bufas, .dotmap, .radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .stone, .redmat, .lanset, .davda, .poret, .pidom, .pidon, .heroset, .myskle, .boston, .muslat, .gerosan, .vesad, .horon, .neras, .truke, .dalle, .lotep, .nusar, .litar, .besub, .cezor, .lokas, .godes, .budak, .heran, .berosuce, .rumba

Hướng dẫn cách sử dụng tool này cũng khá đơn giản và miễn phí chúng ta chỉ cần chọn thư mục bị mã hóa và giải mã

Tải công cụ của họ thường update theo link :STOPDecrypter

2, AuroraDecrypter

AuroraDecrypter là một bộ giải mã ransomware được tạo bởi Michael Gillespie , giải mã các tập tin được mã hóa bởi Aurora Ransomware. Sử dụng bộ giải mã này, nạn nhân có thể khôi phục các tệp của họ miễn phí mà không phải trả tiền chuộc

Về cách sử dụng tool này thì cũng như STOPDecrypter do cùng một chuyên gia bảo mật Michael Gillespie nên cách sử dụng hoàn toàn giống nhau nhé

Windows XP / Vista / 7/8 / Windows 10

chương trình 32 bit. Có thể chạy trên cả HĐH 32 bit và 64 bit.

Bộ giải mã này hỗ trợ các phần mở rộng sau cho các tệp được mã hóa:

Link tải :AuroraDecrypter

.Nano .animus .Aurora .desu .ONI .aurora

3. FilesLockerDecrypter

FilesLockerDecrypter là một bộ giải mã ransomware được tạo bởi Michael Gillespie, giải mã các tệp được mã hóa bởi FilesLocker Ransomware. Bộ giải mã này hoạt động với phiên bản v1 và v2 của ransomware.

Để sử dụng bộ giải mã này, người dùng phải có một bản sao của ghi chú tiền chuộc cho hệ thống bị nhiễm vì nó chứa khóa giải mã được mã hóa. Khóa giải mã này sẽ được giải mã và sử dụng để giải mã miễn phí các tệp của nạn nhân.

Tool này hỗ trợ giãi mã được các đuôi dạng . [Fileslocker@pm.me]

Link tải : https://download.bleepingcomputer.com/demonslay335/FilesLockerDecrypter.zip

4. Trendmicro Decryptor

Công cụ này do hãng Trendmicro phát hành giúp người dùng giải mã khi dính virut mã hóa các đuôi sau đây

| CryptXXX V1, V2, V3* | {original file name}.crypt, cryp1, crypz, or 5 hexadecimal characters |

| CryptXXX V4, V5 | {MD5 Hash}.5 hexadecimal characters |

| TeslaCrypt V1 | {original file name}.ECC |

| TeslaCrypt V2 | {original file name}.VVV, CCC, ZZZ, AAA, ABC, XYZ |

| TeslaCrypt V3 | {original file name}.XXX or TTT or MP3 or MICRO |

| TeslaCrypt V4 | File name and extension are unchanged |

| SNSLocker | {Original file name}.RSNSLocked |

| AutoLocky | {Original file name}.locky |

| BadBlock | {Original file name} |

| 777 | {Original file name}.777 |

| XORIST | {Original file name}.xorist or random extension |

| XORBAT | {Original file name}.crypted |

| CERBER V1 | {10 random characters}.cerber |

| Stampado | {Original file name}.locked |

| Nemucod | {Original file name}.crypted |

| Chimera | {Original file name}.crypt |

| LECHIFFRE | {Original file name}.LeChiffre |

| MirCop | Lock.{Original file name} |

| Jigsaw | {Original file name}.random extension |

| Globe/Purge | V1: {Original file name}.purge V2: {Original file name}.{email address + random characters} V3: Extension not fixed or file name encrypted |

| DXXD | V1: {Original file name}.{Original extension}dxxd |

| Teamxrat/Xpan | V2: {Original filename}.__xratteamLucked |

| Crysis | .{id}.{email address}.xtbl, .{id}.{email address}.crypt, .{id}.{email addres}.dharma, .{id}.{email address}.wallet |

| TeleCrypt | {Original file name} |

| DemoTool | .demoadc |

| WannaCry (WCRY) | {Original file name}.WNCRY, {Original file name}.WCRY |

Để sử dụng công cụ giải mã này các bạn tải về cho mình và giải nén ra rồi chạy công cụ nhé link tải Trendmicro Decryptor

Hướng dẫn sử dụng công cụ giải mã Trendmicro Decryptor các bạn giải nén ra và chạy tool sau khi chạy lên thì làm theo như ảnh bên dưới nhé

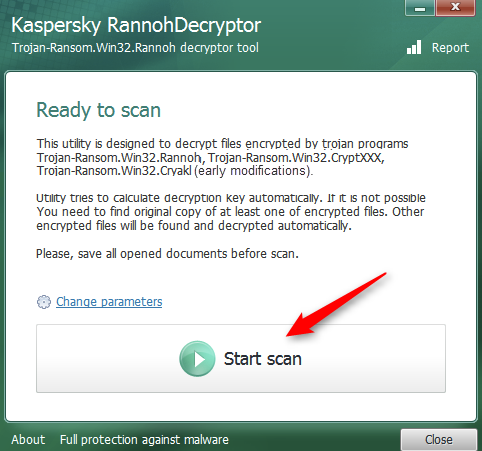

5, RannohDecrytor

Đây là công cụ giãi mã dữ liệu do hãng Kaspersky phát hành để giải mã một số định dạng virut bị mã hóa

Công cụ RannohDecryptor hỗ trợ giải mã các ransomware sau: Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl hay Trojan-Ransom.Win32.CryptXXX

Cách nhận biết file dữ liệu trên máy bị mã hóa bởi một trong các ransomware trên là:

– Trojan-Ransom.Win32.Rannoh: tên file và đuôi file sẽ bị đổi theo dạng: locked-<tên_file>.<4_ký_tự_ngẫu_nhiên>.

– Trojan-Ransom.Win32.Cryakl: đuôi {CRYPTENDBLACKDC} sẽ tự động thêm vào cuối tên file.

– Trojan-Ransom.Win32.AutoIt: đuôi file sẽ đổi theo dạng: <tên_file>@<mail server>_.<một_số_ký_tự_ngẫu_nghiên>.

Ví dụ: baogia_abcd@gmail.com.JOANKFF

– Trojan-Ransom.Win32.CryptXXX: đuôi file sẽ đổi theo dạng: <tên_file>.crypt.

Nếu dữ liệu máy bạn bị mã hóa và tên file hoặc đuôi file bị đổi thành một trong các dạng trên thì bạn có thể dùng công cụ RannohDecryptor của Kaspersky để giải mã lấy lại dữ liệu quan trọng.

Hướng dẫn giải mã file dữ liệu bị mã hóa bởi virus ransomware:

1. Tải RannohDecryptor tại đây.

2. Chạy file RannohDecryptor.exe trên máy bị mã hóa dữ liệu.

3. Trên cửa sổ RannohDecryptor chọn Start scan

4. Chỉ đường dẫn đến file bị mã hóa và file chưa bị mã hóa. Nếu file bị mã háo bởi Trojan-Ransom.Win32.CryptXXX, hãy chỉ đến file lớn có dung lượng lớn nhất.

5. Đợi đến khi file được tìm thấy và giải mã thành công.

6. Khởi động lại máy tính nếu cần.

7. Để xóa các file bị mã hóa có tên dạng locked-<tên_file>.<4_ký_tự_ngẫu_nhiên> sau khi mã giải mã thành công, thì chọn vào dòng: Delete encrypted files after decryption.

Lưu ý: Nếu file bị mã hóa bởi Trojan-Ransom.Win32.Cryakl, công cụ sẽ lưu file đã giải mã với đuôi: .decryptedKLR.đuôi_file_gốc_khi_chưa_bị_mã_hóa. Nếu bạn chọn dòng Delete encrypted files after decryption, file đã giải mã sẽ được lưu với tên gốc như khi chưa bị mã hóa.

Trên đây là tổng hợp các công cụ giải mã mình đã test các link dowload đều chuẩn link gốc không phải là virut nên các bạn yên tâm nhé là một cứu cánh khi các bạn bị nhiểm virut tuy rằng tỉ lệ cứu không cao tuy nhiên vớt vát được tý nào hay tý đó ngoài ra còn vài tool khác nữa nhưng mà khá dài nên mình không liệt kê chỉ viết với một số loại phổ biến.

Ngoài ra bên mình cũng cung cấp dịch vụ cứu dữ liệu máy tính do virut mã hóa file gây ra anh em nào cần liên hệ bên mình để được hỗ trợ và báo giá nhé dữ liệu cực kỳ cần thiết hoặc không thể làm lại thì các bạn nên lấy lại nhé vì chi phí lấy lại mình nói trước là rất cao và tỉ lệ thành công là 90% tuy nhiên để tránh bị mất tiền thì phòng hơn là bị nhiễm rồi mới cứu thì rất tốn kém

Mình xin trích câu này mong các bạn hiểu nó nhé ” Mọi sự thiếu hiểu biết đều phải trả giá bằng tiền ” các bạn tự ngẫm nhé 😀

Hotline bên mình 0987 457 206

Bài viết này có tổng hợp một số bài của anh em IT bảo mật xin chân thanh cảm ơn ai ghé qua 1 like ủng hộ dịch vụ sửa chữa cài đặt máy tính bên mình nhé

giải mã .bora được khg

Trường hợp của bạn nên liên hệ lại bên mình để đưa ra hướng giả quyết tốt nhất khi bị dính loại virus này nhé

Có khôi phục đc file bị mã hóa thành đuôi .rezuc ko ạ. mình thử cái đầu tiên mà ko đc

Thế bạn chịu bỏ ra chi phí để khôi phục dữ liệu thôi các tool này đều là miễn phí nên nó sẽ không giải mã được đa phần 99% sẽ không giải mã được vì là key offline

giải mã .derp được không

Bạn cứ thử xem hên xui bạn nhé

máy mình bị nhiễm con có đuôi .boston có giải mã được k ad